Tails: La distribución de GNU/Linux para quienes se preocupan de su privacidad (parte 3)

Con el artículo de hoy llegamos al final de esta serie. Ya hemos aprendido qué es Tails, cómo podemos descargarla correctamente, comprobar que la imagen ISO obtenida no contiene errores (ver la parte1) y cómo crear una memoria USB que nos permita iniciar casi cualquier ordenador (ver la parte 2).

Con el artículo de hoy llegamos al final de esta serie. Ya hemos aprendido qué es Tails, cómo podemos descargarla correctamente, comprobar que la imagen ISO obtenida no contiene errores (ver la parte1) y cómo crear una memoria USB que nos permita iniciar casi cualquier ordenador (ver la parte 2).

Hoy veremos cómo realizar una configuración inicial según nuestras preferencias.

Iniciar Tails por primera vez

Lógicamente, antes de llegar a este punto, has debido aplicar todas las acciones explicadas en los dos artículos anteriores. Si es así, ya tendrás tu memoria USB lista para usar.

Ahora, sólo falta insertarla en el ordenador (en el mismo que estabas usando o en otro cualquiera) y arrancarlo desde ella. Para lograrlo, debes acordarte de comprobar si, en la BIOS, la secuencia de arranque indica que éste se intente primero desde la memoria USB o la unidad óptica que estés usando.

Si tu ordenador es relativamente moderno, probablemente también tendrás la opción de pulsar una tecla en los primeros instantes del arranque para que te ofrezca un menú con todas las unidades de almacenamiento desde las que puedes arrancar el sistema. En ese caso, no habría que configurar la BIOS, sólo elegir en este menú la unidad memoria USB que hemos generado.

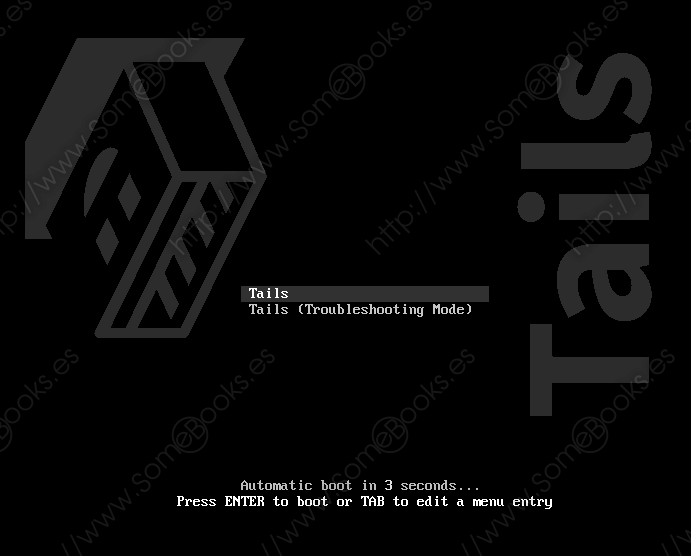

Si todo es correcto, lo primero que verás en tu pantalla será algo como la imagen siguiente. Si esperas unos segundo, el arranque se producirá de forma automática.

También puedes pulsar la tecla Intro. para no esperar, o usar la tecla de cursor (↓) abajo para arrancar en modo a prueba de fallos.

Al hacerlo, la pantalla cambiará para mostrarnos unos puntos en el centro que nos indican que el arranque está en proceso.

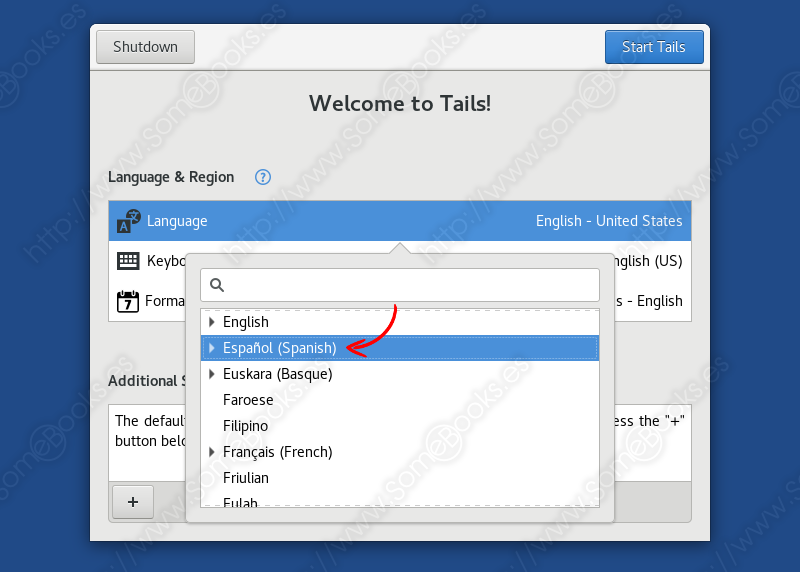

Poco después, aparecerá una ventana de configuración.

Al hacerlo, aparece una lista con todos los idiomas soportados por Tails…

Observa que también ha cambiado el idioma del resto de la ventana, la configuración del teclado y los formatos que se aplicarán para fechas, moneda, etc.

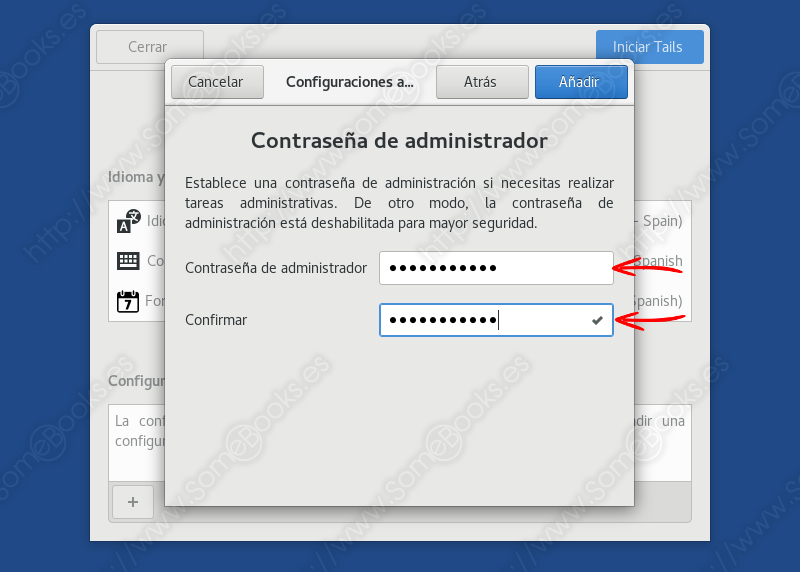

Así, podremos cambiar también la contraseña del administrador, activar o desactivar el falseamiento de la dirección MAC del equipo (está activado de forma predeterminada) y configurar las conexiones de red.

Aparecerá una ventana solicitando la nueva contraseña.

Cuando estés satisfecho con la configuración, podemos seguir con el arranque.

Poco después, nos encontraremos en el escritorio de Tails.

Consideraciones finales

A pesar de que Tails es una buena herramienta para mantener un alto nivel de anonimato en la red, debes tener en cuenta que hay situaciones en las que no podrá protegerte. Veamos algunos ejemplos extraídos de su propia página web:

- Si te encuentras en un ordenador extraño, debes considerar que su hardware puede haber sido alterado (por ejemplo, instalando un keylogger). Lo mismo ocurre cuando un atacante utiliza una vulnerabilidad de la BIOS o del Firmware del equipo.

- Si insertas tu memoria USB en un sistema funcionando, éste podría contener algún software que alterase tu instalación de Tails.

- Tails, de forma predeterminada no cifra la comunicación, por lo que alguien que intercepte los paquetes en un nodo de salida de la red Tor podría leer su contenido. Incluso podría existir un atacante entre el nodo de salida y el destino actuando como man-in-the-middle. De cualquier modo, Tails sí que contiene herramientas de cifrado que puedes utilizar cuando sea preciso.

- Si una entidad tuviese acceso a todos los nodos de entrada y salida de la red Tor, podría analizar estadísticamente su tráfico para relacionar los nodos de destino con los usuarios de origen.

- Los proveedores de Internet y los sitios a los que accedemos pueden saber que usamos Tor e incluso Tails.

- Aunque se desconozca el contenido de una comunicación, alguien puede someterla a un análisis estadístico para obtener información de ella.

- Tails tampoco elimina los metadatos de los archivos enviados ni cifra el asunto u otros encabezados de los mensajes.

- Si en la misma sesión realizas actividades con dos identidades diferentes, alguien podría establecer una relación entre ellas. Por ejemplo, una publicación anónima y el acceso a tu e-mail.

- Hay aspectos intrínsecos a la seguridad, como la calidad de las contraseñas, que dependen del propio usuario.

- Por último, debemos tener en cuenta que cualquier sistema operativo puede incluir errores de programación que puedan ser usados por un atacante y Tails no es una excepción.

En cualquier caso, si te preocupa tu intimidad mientras utilizas Internet, Tails puede ser de gran ayuda, siempre que realices un uso responsable del mismo.

Y hasta aquí el artículo de hoy, que además es el final de esta serie. Espero que te haya resultado interesante.